产品观察

安全设备篇(2)-IDS介绍编-什么叫IDS

时间:2019-07-04

时间:2019-07-04

导读:IDS是英文"Intrusion Detection Systems"的缩写,中文意思是"入侵检测系统"

新闻中心

1. 什么是IDS?

IDS是英文"Intrusion Detection Systems"的缩写,中文意思是"入侵检测系统"。

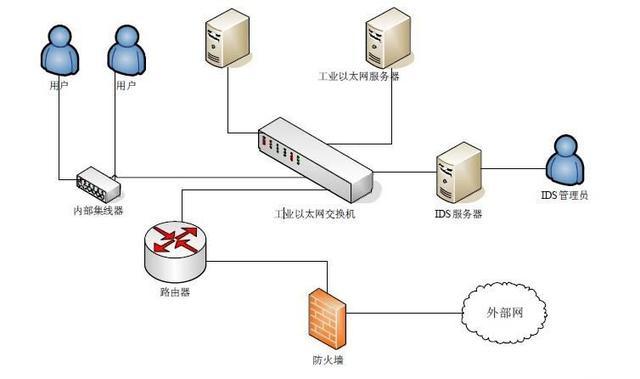

大家还记得「网络安全」安全设备篇(1)——防火墙吗?做一个形象的比喻:假如防火墙是一幢大楼的门锁,那么IDS就是这幢大楼里的监视系统。一旦小偷爬窗进入大楼,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。

2. IDS模型

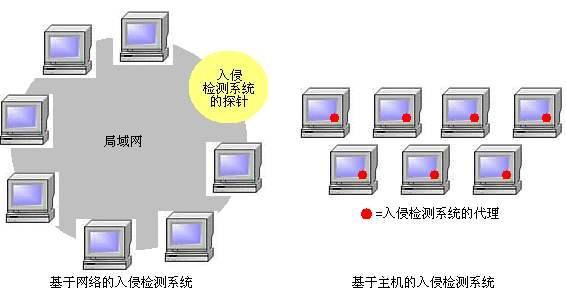

按侵检测的手段,IDS的入侵检测模型可分为基于网络和基于主机两种。

也称基于系统的模型,它是通过分析系统的审计数据来发现可疑的活动,如内存和文件的变化等。其输入数据主要来源于系统的审计日志,一般只能检测该主机上发生的入侵。这种模型有以下优点:

性能价格比高:在主机数量较少的情况下,这种方法的性能价格比更高;更加细致:可以很容易地监测一些活动,如敏感文件、目录、程序或端口的存取,而这些活动很难基于协议的线索发现;

视野集中:一旦入侵者得到了一个主机用户名和口令,基于主机的代理是最有可能区分正常活动和非法活动的;易于用户剪裁:每一个主机有自己的代理,当然用户剪裁更加方便;

较少的主机:基于主机的方法有时不需要增加专门的硬件平台;

对网络流量不敏感:用代理的方式一般不会因为网络流量的增加而丢掉对网络行为的监视。

基于网络模型

即通过连接在网络上的站点捕获网上的包,并分析其是否具有已知的攻击模式,以此来判别是否为入侵者。当该模型发现某些可疑的现象时,也一样会产生告警,并会向一个中心管理站点发出告警信号。这种模型有以下优点:

侦测速度快:基于网络的监测器,通常能在微秒或秒级发现问题。而大多数基于主机的产品则要依靠最近几分钟内审计记录的分析;

隐蔽性好:一个网络上的监测器不像主机那样显眼和易被存取,因而也不那么容易遭受攻击;

视野更宽:基于网络的方法甚至可以作用在网络边缘上,即攻击者还没能接入网络时就被制止;

较少的监测器:由于使用一个监测器可以保护一个共享的网段,所以不需要很多的监测器;

占资源少:在被保护的设备上不占用任何资源,这点较主机模型最为突出。

3. IDS分类

根据模型和部署方式的不同,IDS分为基于主机的IDS、基于网络的IDS,以及由两者取长补短发展而来的新一代分布式IDS。

基于主机的IDS

输入数据来源于系统的审计日志,即在每个要保护的主机上运行一个代理程序,一般只能检测该主机上发生的入侵。它在重要的系统服务器、工作站或用户机器上运行,监视操作系统或系统事件级别的可疑活动(如尝试登录失败)。此类系统需要定义清楚哪些是不合法的活动,然后把这种安全策略转换成入侵检测规则。

基于网络的IDS

基于网络的IDS的输入数据来源于网络的信息流,该类系统一般被动地在网络上监听整个网段上的信息流,通过捕获网络数据包,进行分析,能够检测该网络段上发生的网络入侵。

分布式IDS

一般由多个部件组成,分布在网络的各个部分,完成相应功能,分别进行数据采集、数据分析等。通过中心的控制部件进行数据汇总、分析、产生入侵警报等。在这种结构下,不仅可以检测到针对单独主机的入侵,同时也可以检测到针对整网络上的主机的入侵。

4. IDS作用

监控、分析用户及系统活动。对系统构造和弱点的审计。

识别反映已知进攻的活动模式并报警。

异常行为模式的统计分析。

评估重要系统和数据文件的完整性。

对操作系统的审计追踪管理,并识别用户违反安全策略的行为。

IDS是英文"Intrusion Detection Systems"的缩写,中文意思是"入侵检测系统"。

大家还记得「网络安全」安全设备篇(1)——防火墙吗?做一个形象的比喻:假如防火墙是一幢大楼的门锁,那么IDS就是这幢大楼里的监视系统。一旦小偷爬窗进入大楼,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。

2. IDS模型

按侵检测的手段,IDS的入侵检测模型可分为基于网络和基于主机两种。

也称基于系统的模型,它是通过分析系统的审计数据来发现可疑的活动,如内存和文件的变化等。其输入数据主要来源于系统的审计日志,一般只能检测该主机上发生的入侵。这种模型有以下优点:

性能价格比高:在主机数量较少的情况下,这种方法的性能价格比更高;更加细致:可以很容易地监测一些活动,如敏感文件、目录、程序或端口的存取,而这些活动很难基于协议的线索发现;

视野集中:一旦入侵者得到了一个主机用户名和口令,基于主机的代理是最有可能区分正常活动和非法活动的;易于用户剪裁:每一个主机有自己的代理,当然用户剪裁更加方便;

较少的主机:基于主机的方法有时不需要增加专门的硬件平台;

对网络流量不敏感:用代理的方式一般不会因为网络流量的增加而丢掉对网络行为的监视。

基于网络模型

即通过连接在网络上的站点捕获网上的包,并分析其是否具有已知的攻击模式,以此来判别是否为入侵者。当该模型发现某些可疑的现象时,也一样会产生告警,并会向一个中心管理站点发出告警信号。这种模型有以下优点:

侦测速度快:基于网络的监测器,通常能在微秒或秒级发现问题。而大多数基于主机的产品则要依靠最近几分钟内审计记录的分析;

隐蔽性好:一个网络上的监测器不像主机那样显眼和易被存取,因而也不那么容易遭受攻击;

视野更宽:基于网络的方法甚至可以作用在网络边缘上,即攻击者还没能接入网络时就被制止;

较少的监测器:由于使用一个监测器可以保护一个共享的网段,所以不需要很多的监测器;

占资源少:在被保护的设备上不占用任何资源,这点较主机模型最为突出。

3. IDS分类

根据模型和部署方式的不同,IDS分为基于主机的IDS、基于网络的IDS,以及由两者取长补短发展而来的新一代分布式IDS。

基于主机的IDS

输入数据来源于系统的审计日志,即在每个要保护的主机上运行一个代理程序,一般只能检测该主机上发生的入侵。它在重要的系统服务器、工作站或用户机器上运行,监视操作系统或系统事件级别的可疑活动(如尝试登录失败)。此类系统需要定义清楚哪些是不合法的活动,然后把这种安全策略转换成入侵检测规则。

基于网络的IDS

基于网络的IDS的输入数据来源于网络的信息流,该类系统一般被动地在网络上监听整个网段上的信息流,通过捕获网络数据包,进行分析,能够检测该网络段上发生的网络入侵。

分布式IDS

一般由多个部件组成,分布在网络的各个部分,完成相应功能,分别进行数据采集、数据分析等。通过中心的控制部件进行数据汇总、分析、产生入侵警报等。在这种结构下,不仅可以检测到针对单独主机的入侵,同时也可以检测到针对整网络上的主机的入侵。

4. IDS作用

监控、分析用户及系统活动。对系统构造和弱点的审计。

识别反映已知进攻的活动模式并报警。

异常行为模式的统计分析。

评估重要系统和数据文件的完整性。

对操作系统的审计追踪管理,并识别用户违反安全策略的行为。

产品观察

- 2019-07-04安全设备篇(3)-IPS介绍编

- 2019-07-04安全设备篇(2)-IDS介绍编

- 2019-07-04安全设备篇(1)-防火墙介绍编

- 2019-06-11山石网科全新升级IDSIPS,增强功能你必须知道

- 2019-06-11DDR5有望以第一代DDR4模块的双倍密度和双倍性能进入市场

行业新闻

- 2019-06-26关于SSL/TLS最新漏洞“受戒礼”初步报告

- 2019-06-245G面临风险大考:我国一半以上工控系统带毒运行

- 2019-06-15世界最大飞机零件供应商惨遭勒索病毒,四个工厂已经停产

- 2019-06-14加紧备战 美国欲将全球拖入网络战争

- 2019-06-11数据显示:中国遭受的网络攻击主要来自美国